Trouver des vulnérabilités dans votre cible en utilisant Nmap.

-Qu'est-ce-que Nmap ?

Nmap (“Network Mapper”) est un outil open source d'exploration réseau et d'audit de sécurité créé par

-Nmap dans les films

Pour des raisons inconnus, Hollywood a décider que Nmap est le tool pour montrer n'importe quelle scène de hacking. Donc, voilà les films connus à ce jour qui ont utilisé Nmap.

Si vous êtes sur Backtrack, vous avez déjà Nmap d'installer avec sa version GUI Zenmap. Sur Debian/Ubuntu utilisez simplement cette commande: $ sudo apt-get install nmap

Pour avoir un petit aperçu, lançons le sans option, pour voir ce que l'ont peut faire.

Avec $ nmap

Comme vous pouvez le voir, il y a beaucoup d'options:

On pourrait écrire un livre entier sur toutes les fonctionnaliés de Nmap (et il y en a). Mais pour aujourd'hui, je vais vous parler de quelques commandes les plus communes. Ésperons que ça vous servent à mettre un pied dedans.

Commençons avec les techniques de scan les plus utiles pour nous, pour le moment.

-sU: Scan UDP. Il peut-être combiné avec un scan TCP tels qu'un scan SYN (-sS) pour vérifié les deux protocoles lors de la même execution de Nmap. L'UDP a tendance à être plus lent que les scans TCP.

-sS: Il peut-être exécuté rapidement et scanner des milliers de ports par seconde sur un réseau rapide lorsqu'ils n'est pas entravé par des pare-feux. Le scan SYN est relativement discret et furtif, vu qu'il ne termine jamais les connexions TCP.

-O: Cette technique crée des paquets d'IP bruts en tentant de déterminer l'OS.

-A: Cette technique dit à Nmap de sonder les versions des softwares sur les ports ciblés et l'OS.

Nmap en action

Lançons un scan sur scanme.nmap.org (74.207.244.221) qui est fait pour,

$ nmap -sS -O 74.207.244.221

Ici vous pouvez voir facilement que ça ressemble à un serveur web classique.

Essayons de lancer un autre scan, mais cette fois-ci nous voulons savoir quel softwares tourne derrière ces ports ouverts.

$ sudo nmap -sS -A 74.207.244.221

Ici vous pouvez quel software tourne et quelle version. Par exemple, le web server tourne en OpenSSH 5.3p1 Debian 3ubuntu7.1 sur le port 22. Si je connaissais une vulnérabilité sur cette version, je serais que ce server est exploitable.

Final

Voila c'est terminé, bien-sur je ne suis pas rentré dans tout les details, ni approfondit au maximum mais j'ai parlé du principale, après à vous de faire votre propre chemin et d'apprendre par vous même (moi aussi d'ailleurs).

- Introduction

-Qu'est-ce-que Nmap ?

Nmap (“Network Mapper”) est un outil open source d'exploration réseau et d'audit de sécurité créé par

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

. Il a été conçu pour rapidement scanner de grands réseaux, mais il fonctionne aussi très bien sur une cible unique. Nmap innove en utilisant des paquets IP bruts (raw packets) pour déterminer quels sont les hôtes actifs sur le réseau, quels services (y compris le nom de l'application et la version) ces hôtes offrent, quels systèmes d'exploitation (et leurs versions) ils utilisent, quels types de dispositifs de filtrage/pare-feux sont utilisés, ainsi que des douzaines d'autres caractéristiques. Nmap est généralement utilisé pour les audits de sécurité mais de nombreux gestionnaires des systèmes et de réseau l'apprécient pour des tâches de routine comme les inventaires de réseau, la gestion des mises à jour planifiées ou la surveillance des hôtes et des services actifs.- Exemple d'un scan:

- Desktop avec Nmap/GUI Zenmap

-Nmap dans les films

Pour des raisons inconnus, Hollywood a décider que Nmap est le tool pour montrer n'importe quelle scène de hacking. Donc, voilà les films connus à ce jour qui ont utilisé Nmap.

Matrix Reloaded

Trinity sur la version 2.54BETA25 de Nmap utilisant l'exploit

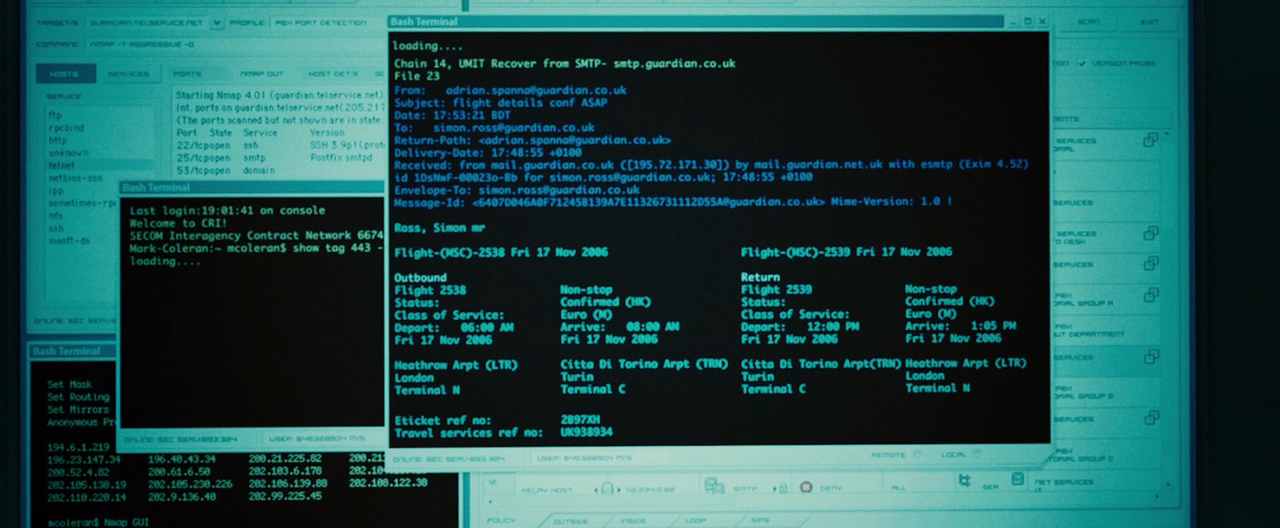

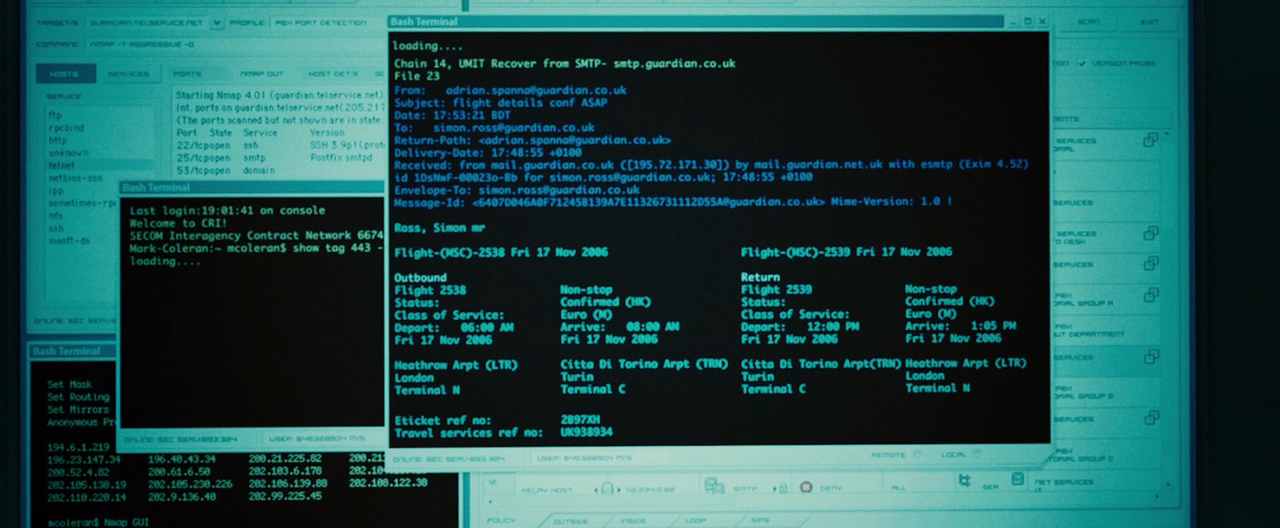

Bourne Ultimatum (La Vengeance dans la peau)

Dans Jason Bourne Ultimatum, la CIA a besoin d'hacker le serveur mail (serveur de messagerie) du journal "

Pour voir le reste des films qui ont utilisé Nmap (20 au totales), rendez-vous içi:

Trinity sur la version 2.54BETA25 de Nmap utilisant l'exploit

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

de 2001 pour hacker le réseau électrique de la ville.

Vous devez être inscrit pour voir les médias

Bourne Ultimatum (La Vengeance dans la peau)

Dans Jason Bourne Ultimatum, la CIA a besoin d'hacker le serveur mail (serveur de messagerie) du journal "

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

" pour lire l'email du journaliste qu'ils ont assassiné. Ils ont utilisé Nmap et le nouveau GUI

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

pour hacker le serveur mail !

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

- Vulnérabilités des cibles

Si vous êtes sur Backtrack, vous avez déjà Nmap d'installer avec sa version GUI Zenmap. Sur Debian/Ubuntu utilisez simplement cette commande: $ sudo apt-get install nmap

Pour avoir un petit aperçu, lançons le sans option, pour voir ce que l'ont peut faire.

Avec $ nmap

Comme vous pouvez le voir, il y a beaucoup d'options:

On pourrait écrire un livre entier sur toutes les fonctionnaliés de Nmap (et il y en a). Mais pour aujourd'hui, je vais vous parler de quelques commandes les plus communes. Ésperons que ça vous servent à mettre un pied dedans.

Commençons avec les techniques de scan les plus utiles pour nous, pour le moment.

-sU: Scan UDP. Il peut-être combiné avec un scan TCP tels qu'un scan SYN (-sS) pour vérifié les deux protocoles lors de la même execution de Nmap. L'UDP a tendance à être plus lent que les scans TCP.

-sS: Il peut-être exécuté rapidement et scanner des milliers de ports par seconde sur un réseau rapide lorsqu'ils n'est pas entravé par des pare-feux. Le scan SYN est relativement discret et furtif, vu qu'il ne termine jamais les connexions TCP.

-O: Cette technique crée des paquets d'IP bruts en tentant de déterminer l'OS.

-A: Cette technique dit à Nmap de sonder les versions des softwares sur les ports ciblés et l'OS.

Nmap en action

Lançons un scan sur scanme.nmap.org (74.207.244.221) qui est fait pour,

$ nmap -sS -O 74.207.244.221

Ici vous pouvez voir facilement que ça ressemble à un serveur web classique.

Essayons de lancer un autre scan, mais cette fois-ci nous voulons savoir quel softwares tourne derrière ces ports ouverts.

$ sudo nmap -sS -A 74.207.244.221

Ici vous pouvez quel software tourne et quelle version. Par exemple, le web server tourne en OpenSSH 5.3p1 Debian 3ubuntu7.1 sur le port 22. Si je connaissais une vulnérabilité sur cette version, je serais que ce server est exploitable.

Final

Voila c'est terminé, bien-sur je ne suis pas rentré dans tout les details, ni approfondit au maximum mais j'ai parlé du principale, après à vous de faire votre propre chemin et d'apprendre par vous même (moi aussi d'ailleurs).

Dernière édition:

mais par contre windaube

mais par contre windaube