Bonjour à tous

Ces dernières années, les logiciels de sécurité sont de plus en plus nombreux et de plus en plus complet, cependant, la cybercriminalité est loin d'être en baisse, elle est même en perpétuelle augmentation depuis plusieurs années.

Cette augmentation est dû à une faille, une seule faille. Cette faille est la cause de la plupart des piratages depuis toujours, elle rend l'efficacité des anti-virus et des logiciels de sécurité quasi nulle.

Cette faille de sécurité informatique c'est tout simplement vous (et moi).

Bon, je généralise bien-sûr.

Cette faille c'est l'être humain, la faille humaine.

La sécurité informatique est largement sous-estimée par tous. La plupart des utilisateurs se contentent de se procurer un anti-virus gratuit, activent le pare-feu Windows par défaut et font tourner une fois par mois des logiciels de nettoyage comme

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

.Au niveau software c'est largement suffisant, mais tous ces logiciels n'ont aucune utilité si vous donner votre mot de passe à un pirate, volontairement ou non.

https://reality-gaming.fr/proxy.php?image=http%3A%2F%2Frealitygaming.fr%2Fproxy.php%3Fimage%3Dhttp%253A%252F%252Fimg15.hostingpics.net%252Fpics%252F620037divideriibyrbsrdesignsd3ejqrj.png%26hash%3D034840d3ae744cb69d0f7d33464e2418&hash=563947f4e16482795d336b7d99a5f2d9

SOMMAIRE

Le topic va se dérouler en plusieurs parties :

- Introduction : Qu'est-ce que la faille humaine ?

- Comment corriger cette faille ?

- Comment éviter de tomber dans le piège ?

- Le phishing / spamming

- Les mots de passe

- Les programmes malveillants

- Les virus

- Les vers

- Les spywares

- les chevaux de Troie

- les keyloggers

- les stealers

- les autres

- Les sites web malveillants

- Les attaques par déni de service (DDOS)

- Quelques programmes conseillés

- Les topics à lire

https://reality-gaming.fr/proxy.php?image=http%3A%2F%2Frealitygaming.fr%2Fproxy.php%3Fimage%3Dhttp%253A%252F%252Fimg15.hostingpics.net%252Fpics%252F620037divideriibyrbsrdesignsd3ejqrj.png%26hash%3D034840d3ae744cb69d0f7d33464e2418&hash=563947f4e16482795d336b7d99a5f2d9

Introduction : Qu'est-ce que la faille humaine ?

D'après moi, la faille humaine c'est tout simplement et pour simplifier le plus possible la connerie humaine, la naïveté.

Il faut que vous sachiez quelque chose, les pirates (les hackers pour les intimes) misent 95% de leur attaque sur votre naïveté.

Les vrais hackers consacrent la plupart de leur temps à travailler leur SE (SE =

Donc le SE = Social Engineering = Ingénierie Sociale en français, pour simplifier, ça va être l'art de manipuler les gens, contre leur consentement, la plupart du temps en jouant sur leurs émotions et sur leur subconscient. C'est tout un art.

Avec cet art, les hackers et les escrocs peuvent obtenir presque tout ce qu'ils veulent, de vous, mais aussi des banques et des grandes entreprises.

Pour conclure, je dirais que la faille humaine c'est la faille qui fait que tout les anti-virus, pare-feu et tous les petits logiciels censés vous protéger sont complètement inutiles.

Personnellement, je n'ai jamais eu d'anti-virus. Jamais. Pourtant je télécharge vraiment n'importe quoi, mais je ne me suis jamais fais infecté, il suffit d'être prudent.

Il faut savoir que rien ne remplacera jamais l'être humain. Quoi que, par pour l'instant en tout cas.

Vous savez, le réseau Internet c'est énorme mais c'est quelque chose de très dangereux. Je sais de quoi je parle. Alors oui bien-sûr, ça fait le bonheur de millions de personnes, ça nous divertit, ça nous permet de nous ouvrir au monde et de faire progresser notre intelligence et notre culture. Mais sachez que, si vous êtes au mauvais endroit au mauvais moment, vous pouvez vraiment avoir peur, et vous avez raison, je connais des personnes, sans blague, qui ont vu leurs vies détruites à cause d'Internet. Faites attention à ce que vous postez, suivez bien ce que je vais dire tout au long du topic, je ne suis personne, j'essaye juste de vous aider.

https://reality-gaming.fr/proxy.php?image=http%3A%2F%2Frealitygaming.fr%2Fproxy.php%3Fimage%3Dhttp%253A%252F%252Fimg15.hostingpics.net%252Fpics%252F620037divideriibyrbsrdesignsd3ejqrj.png%26hash%3D034840d3ae744cb69d0f7d33464e2418&hash=563947f4e16482795d336b7d99a5f2d9

Comment corriger cette faille ?

Honnêtement je vais pas tarder sur cette partie puisque c'est simple et clair, pour corriger comme on peut cette faille, il suffit d'être prudent.

Vous pourrez bien-sûr jamais combler complètement la faille humaine, mais vous pourrez faire en sorte de la limitée.

Si ça vous tient à cœur, vous pouvez tout à fait garder votre anti-virus

Ils détecteront sûrement des spywares inoffensif de temps à autre.

Gardez-les, mais ne comptez pas du tout sur ça pour vous protéger, en exploitant la faille humaine ou en cryptant leur virus, les hackers vous infecterons sans soucis.

Les programmes de désinfections peuvent être des pièges si vous comptez seulement sur des messages comme "Aucune menace détectée ".

https://reality-gaming.fr/proxy.php?image=http%3A%2F%2Frealitygaming.fr%2Fproxy.php%3Fimage%3Dhttp%253A%252F%252Fimg15.hostingpics.net%252Fpics%252F620037divideriibyrbsrdesignsd3ejqrj.png%26hash%3D034840d3ae744cb69d0f7d33464e2418&hash=563947f4e16482795d336b7d99a5f2d9

Comment éviter de tomber dans le piège ?

Dans cette partie je vais vous expliquer comment vous protéger et comment ne pas tomber dans le piège des différentes menaces citées ci-dessous.

C'est une liste non-exhaustive bien-sûr, je cite les menaces les plus fréquentes. Comptez toujours sur votre prudence avant tout.

Le phishing / spamming

Tout d'abord je vais vous définir les termes de phishing et de spamming pour ceux qui ne connaissent pas.

Le phishing ou l’hameçonnage en français, d'après

En gros, le phishing c'est se faire passer pour quelque chose / quelqu'un (le plus souvent une grande entreprise) afin d'obtenir des informations des particuliers : informations d'identités, informations bancaires, mot de passe, etc...

La plupart du temps le phishing c'est simplement une page web copié à la lettre d'un site connu, que les pirates vont héberger sur internet, l'envoyer à des particuliers afin qu'ils croient que c'est le vrai site de la vraie société, et qu'ils rentrent leurs informations sans se douter de rien.

Exemple : Un pirate va par exemple se rendre sur le célèbre réseau social Facebook, copié le code source de la page de connexion, pour le retranscrire dans une autre page qu'il va héberger sur Internet. Il va ensuite le lien de sa page de phishing de Facebook à un particulier en jouant avec son SE (voir plus haut) afin que celui-ci se connecte dessus avec ses identifiants. Au lieu de se connecter sur Facebook, le particulier sera redirigé vers une page web définie par le hacker (par exemple le vrai Facebook), le hacker va enfin récupérer les identifiants et va pouvoir se connecté à son compte sans problème. Il pourra ensuite faire ce qu'il a à faire, je vais pas détaillé cette partie, aucune utilité.

Le spamming, d'après

Pour résumé ça va être un pirate qui va envoyer un email contenant la plupart du temps une page de phishing (voilà pourquoi j'ai rassembler les deux) à une liste d'email, achetée, trouvée ou faite lui-même, en se faisant également passer pour quelqu'un de confiance et en jouant sur son SE.

ATTENTION : Les hackers peuvent spoofer leur email, c'est-à-dire qu'ils vont pouvoir par exemple vous envoyé un email avec "abc @ hotmail .com" et vous verrez un message de "service @ paypal .fr ", ils peuvent absolument tout mettre, inclus les .gouv et les banques, donc faites très attention.

Exemple de spamming et phishing associé : Un pirate va faire un mail en se faisant passé par un service de Paypal par exemple : "service @ paypal .fr" et va créer un mail en expliquant que le compte du particulier visé a été bloqué, et qu'ils ont besoins d'ajouter une carte bancaire pour le débloquer, pour cela il va ajouter des cases toutes faites dans l'email avec les informations bancaires, que le hacker va évidemment recevoir, il peut également redirigé vers une page de connexion Paypal de phishing, le hacker récupérera les identifiants et pourra se connecter sur le compte associé.

Alors, oui, c'est assez voyant et il faut être assez naïf pour tomber dans le piège, mais je vous assure que sur une liste de 20.000 emails, le hacker aura des réussites.

Comment s'en protéger ?

Pour se protéger du phishing ce n'est pas compliqué, vérifiez chaque barre d'adresse (URL) une fois que vous êtes sur un site, si ce n'est pas la même URL que le site de base c'est que vous êtes tombé sur une page de phishing.

Vérifiez également que la mention "https" et non "http" soit bien présente avant l'adresse de votre site.

Pour se protéger du spamming, il n'y a rien à faire contre les email spoofées, vous pouvez tout de même faire un filtrage strict dans votre boîte mail. Le seul conseil que je vous donne c'est de rester vigilant, très vigilant.

Au passage, aucune banque ne vous enverra un lien par email, aucune. Si vous avez une banque qui vous envoie un mail avec un lien dedans, c'est du phishing. Ne laissez également pas vos adresse mail en "public" sur les réseaux sociaux afin d'éviter un maximum d'être dans leurs listes.

Les mots de passe

Ahlahlah... Les mots de passe.

Je vais ici vous donner quelques conseils pour ne pas vous faire volez vos comptes, vos mots de passe réseaux, etc...

Tout d'abord je vais vous donnez les 5 techniques que les hackers utilisent le plus pour découvrir les mots de passe :

1. ILS LE DEVINENT

Oui. Ça parait bête mais les hackers amateurs comme expérimentés, commence par essayer de deviner un mot de passe quand ils ont une cible précise. De plus, lorsqu'ils échouent, ils ont souvent une aide "indication de mot de passe" qui est la plupart du temps une question que la victime à définit à la création de son compte.

2. Le bruteforce

Cette technique consiste à tester une par une toute les combinaisons possible. Bien-sûr tout cela est automatisé grâce à des programmes. L'avantage de cette technique est qu'elle marche à 100%, elle marchera toujours quoi qu'il arrive. Et malheureusement de mieux en mieux avec l'évolution des processeurs qui permettront des dizaines de milliers de combinaisons par seconde. L'inconvénient de cette technique est que si votre mot de passe est bien fondé, cela prendra des millions d'années au hacker, autrement dire, il ne pourra pas utiliser cette technique.

3. Le phishing

Je vous en ai parlé au-dessus, les hackers utilise cette technique pour récupérer les mots de passe grâce à des sites clonés.

4. Le SE

La technique la plus populaire. Le hacker VOUS DEMANDE votre mot de passe. Il utilise son SE pour manipuler la victime en jouant sur ses émotions afin de récupérer le mot de passe.

5. Les malwares

J'en parle en-dessous. Les stealers sont des petits programmes qui, une fois infectés dans votre ordinateur, vont récupérés tous les mots de passe présents dans vos cookies. Il y a également les keyloggers, les RATs et plusieurs autres malwares qui permettent aux hackers de récupérer les mots de passe.

Comment s'en protéger ?

1. Faites très attention à ce que vous télécharger sur le web.

2. Faites des mots de passe COMPLEXE :

Au moins : 1 majuscule, 1 nombre et 1 caractère spécial, 8 caractères au total.

Je vous conseil d'utiliser

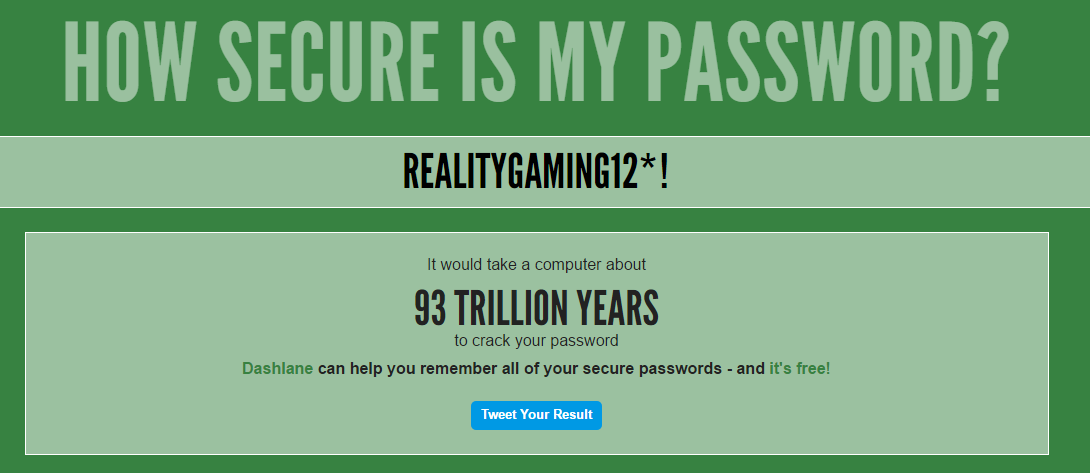

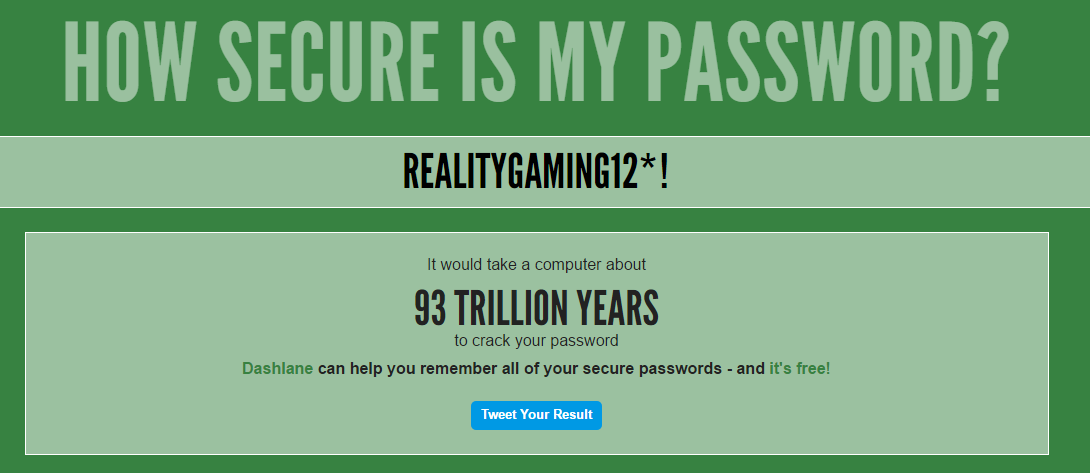

Par exemple je vais mettre comme mot de passe : RealityGaming12*!

Un mot de passe qui contient 17 caractères dont 2 majuscules, 2 nombres et 2 caractères spéciaux.

Un ordinateur mettrai environ 93 trillons d'années pour décrypter ce mot de passe, autrement dire que c'est injouable.

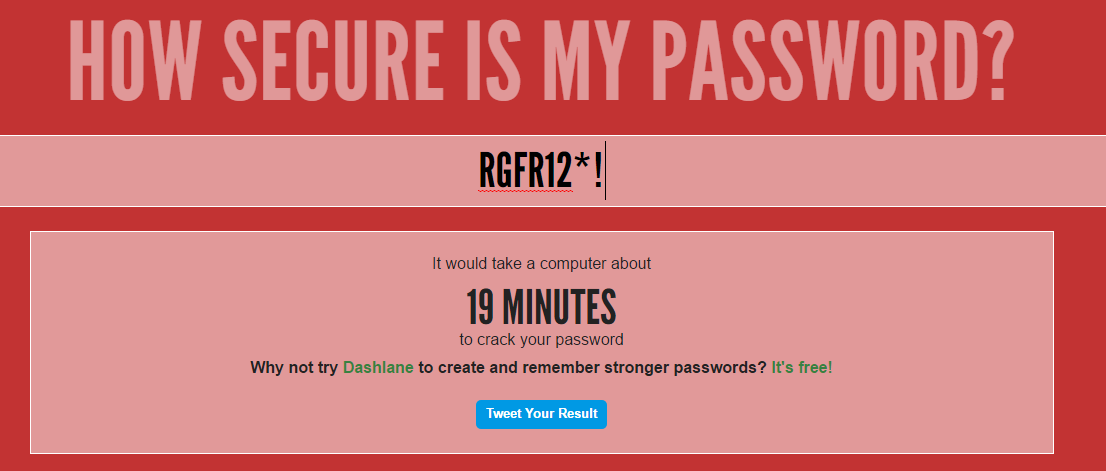

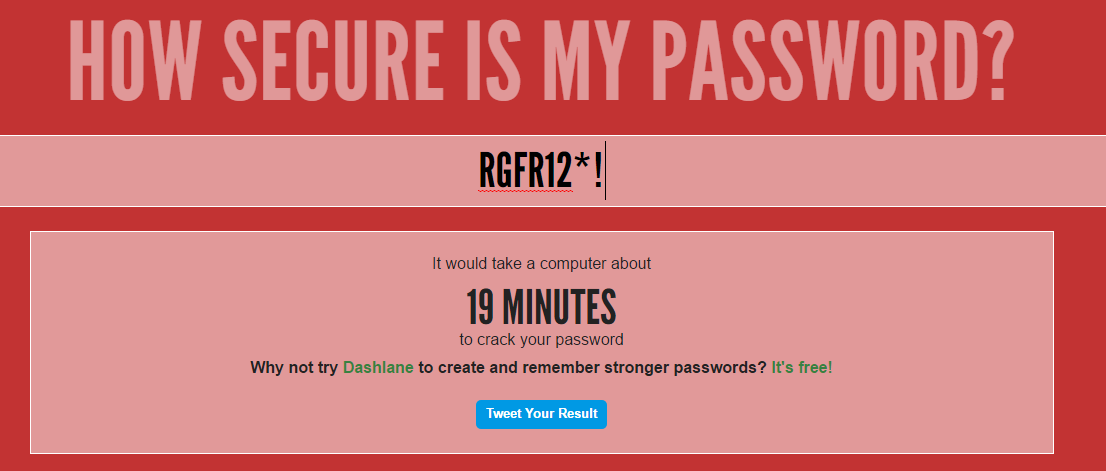

Alors que si j'aurais simplement mis : RgFr12*!

Le mot de passe aurait été cracké en une vingtaine de minutes.

3. Soyez prudent. Ne faites pas confiance à n'importe qui. Et même vos contacts, assurez-vous que ce soit bien à eux que vous vous adressez et qu'ils n'ont pas de mauvaises intentions.

Les fichiers malveillants

Dans cette partie je vais vous expliqué au mieux comment les hackers récupèrent les fichiers malveillants grâce aux fichiers malveillants.

Il existe plusieurs types de fichiers malveillants et je vais vous détailler les plus populaires.

______________________________

Les virus

Un virus est un fichier qui a pour but de se propager automatiquement en s'injectant dans les logiciels que vous utilisez au quotidien (navigateurs, programmes de nettoyage, etc...). C'est, la plupart du temps, un programme malveillant qui va se propager de fichier en fichier sur votre ordinateur.

______________________________

Les vers

Un ver, worm en anglais, est un fichier malveillant qui a pour but de se propager sur les réseaux informatiques : les réseaux locaux ou Internet par exemple.

______________________________

Les spywares

Un spyware, un logiciel espion, est un type de programme malveillant qui a pour but d'enregistrer vos activités sur le net avec, si possible, vos coordonnés afin de les envoyer à des sociétés ou à des particuliers qui va la plupart du temps utiliser ces informations à des buts commerciaux.

______________________________

Les chevaux de Troie

Un cheval de Troie est un programme malveillant qui se cache dans un autre programme tout à fait correct, le hacker va fusionner un programme (comme par exemple, et d'ailleurs souvent, un c r a c k de logiciel sur un site de torrents) et fusionner son fichier malveillant avec, pour que celui-ci s’exécute invisiblement une fois le programme de base lancé.

______________________________

Les keyloggers

Un keylogger est tout simplement un programme malveillant qui va enregistré toutes les frappes de votre clavier sur l'ordinateur infecté, pour les envoyés au créateur de ce programme pour, souvent, récupérer les identifiants des sites intéressants et voler son identité.

______________________________

Les stealers

Un stealer est un logiciel malveillant qui a pour objectif de récupérer tous vos mots de passe enregistrés dans les cookies de vos différents navigateurs.

______________________________

Les autres

Il existe des dizaines de types de logiciel malveillant, je vous ai cité ci-dessus les plus populaires et les plus utilisés, en général, la méthode pour se protéger de ces programmes malveillants ne diffère pas.

Comment s'en protéger ?

Voilà la partie la plus intéressante.

Comment se protéger de ces différentes menaces ?

Pour commencer, je vous dirais d'être prudent, comme tout au long de mon topic, c'est la clé de tout, soyez prudent sur Internet, faites très attention aux fichiers que vous téléchargez et aux sites web que vous visitez.

Ensuite, contrairement à ce que je vous ai dit au début, je vous conseil, si vous n'êtes pas trop calé niveau sécurité informatique et que vous avez déjà été piraté, de quand même installer un anti-virus et un pare-feu.

Comme anti-virus gratuit je vous conseil

Comme pare-feu je vous conseil d'installer

Avoir un anti-virus et un pare-feu vous permettra déjà d'empêcher un bon nombre de programme de vous infecter.

Ensuite je vous conseil d'utiliser

Lorsque vous téléchargez un fichier dont vous avez absolument besoin mais qui vous paraît un peu louche, je vous conseil de lancez ce fichier sous sandbox avec

Pour se protéger des keyloggers je vous conseil d'utiliser

Vous pouvez aussi utiliser

Je vous conseil également de garder sans cesse votre système d'exploitation et vos programmes à jour, ça permet de corriger des failles automatiquement.

Je vous conseil aussi de fortement regarder l'intégralité du topic, ci-dessous je vais vous donner quelques programmes utiles pour la sécurité et le nettoyage de vos machines. Je vais également vous donnez quelques topics de RealityGaming à absolument lire.

Les sites web malveillants

Il existe un nombre incalculable de site web malveillant et dangereux pour vous et votre ordinateur.

Dans la catégorie des sites web malveillants on retrouve évidemment énorme de pages phishing (expliqué ci-dessus), de sites qui utilisent des faux avis pour faire monter leur estime auprès des lecteurs, de sites promettant des choses totalement infaisable (pirater des comptes Facebook entre autres).

Comment s'en protéger ?

Pour se protéger de tous ces sites web malfaisants nous allons principalement utiliser le fichier host de windows.

Vous pouvez également utiliser la protection internet de

Donc, c'est quoi le fichier host de windows ?

Enfaite, le fichier host c'est un fichier qui est présent sur tous les ordinateurs du monde, quel que soit votre système d'exploitation. Ce fichier a pour but d'associer les adresses IP à des noms de domaines sur le réseau Internet. Dans notre cas, le fichier va nous servir à bloquer des sites Internet pour vous évitez de vous faire piéger.

Donc je vais vous faire un mini tutoriel pour bloquer la plupart des sites web malveillants :

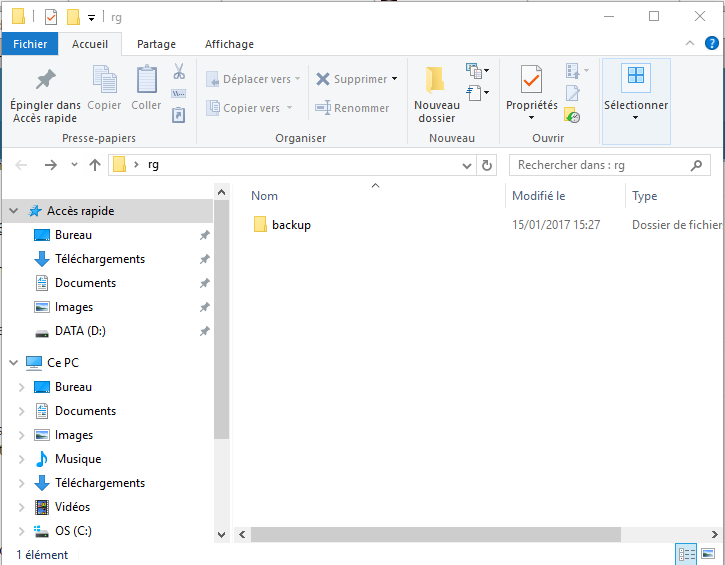

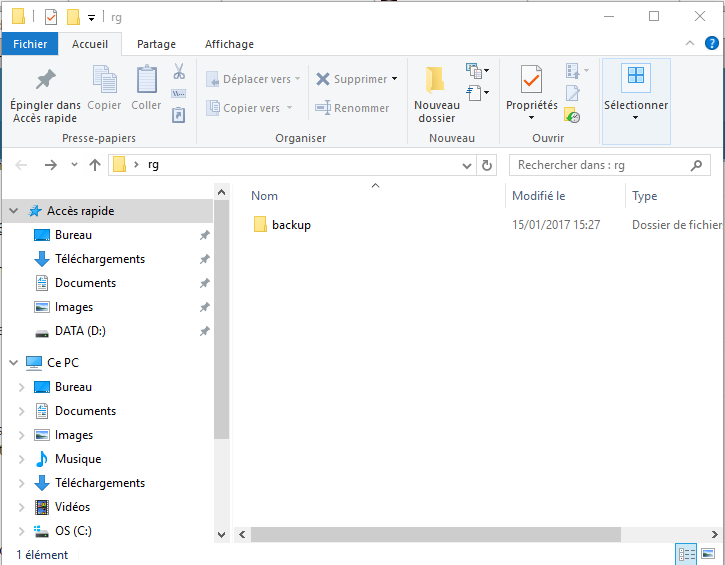

Donc pour commencer on va créer un dossier sur le bureau exprès pour notre tutoriel que vous nommez quand vous voulez, dans mon cas "rg", dans ce dossier créez un autre dossier nommé "backup".

Ensuite nous allons cherchez notre fichier host de base, donc pour moi, sur windows, nous allons nous rendre ici :

Pour les utilisateurs de Linux ici :

Dans ce dossier vous allez trouver un fichier "hosts" copiez-le et collez-le dans le dossier "backup" que vous venez de créer. Supprimez ensuite le fichier "hosts" que vous venez de copier (et non celui que vous venez de coller dans le dossier "backup" !)

Ce sera votre fichier de récupération au cas où la manipulation échoue.

Ensuite rendez-vous sur

Ensuite faites un copier (Ctrl + C) pour copier l'ensemble de la sélection.

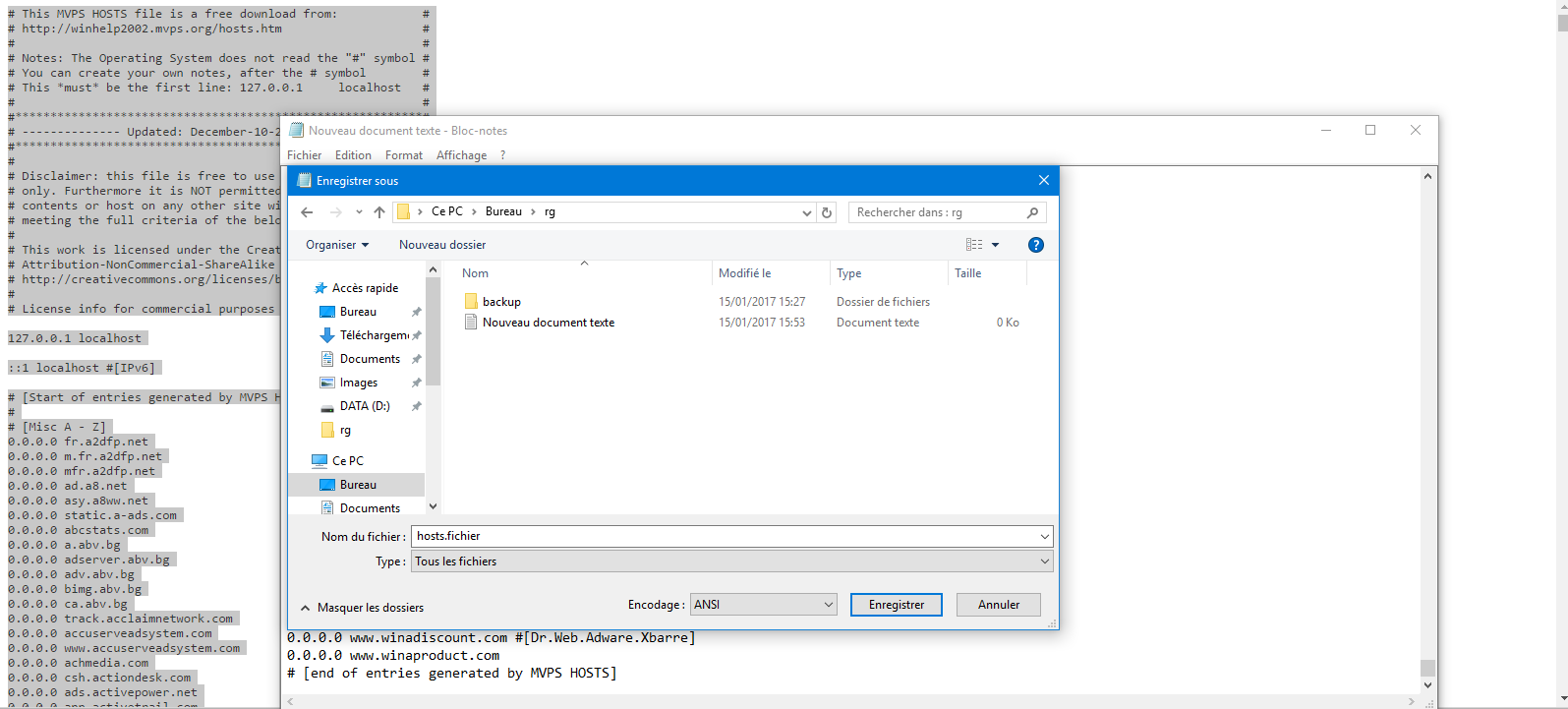

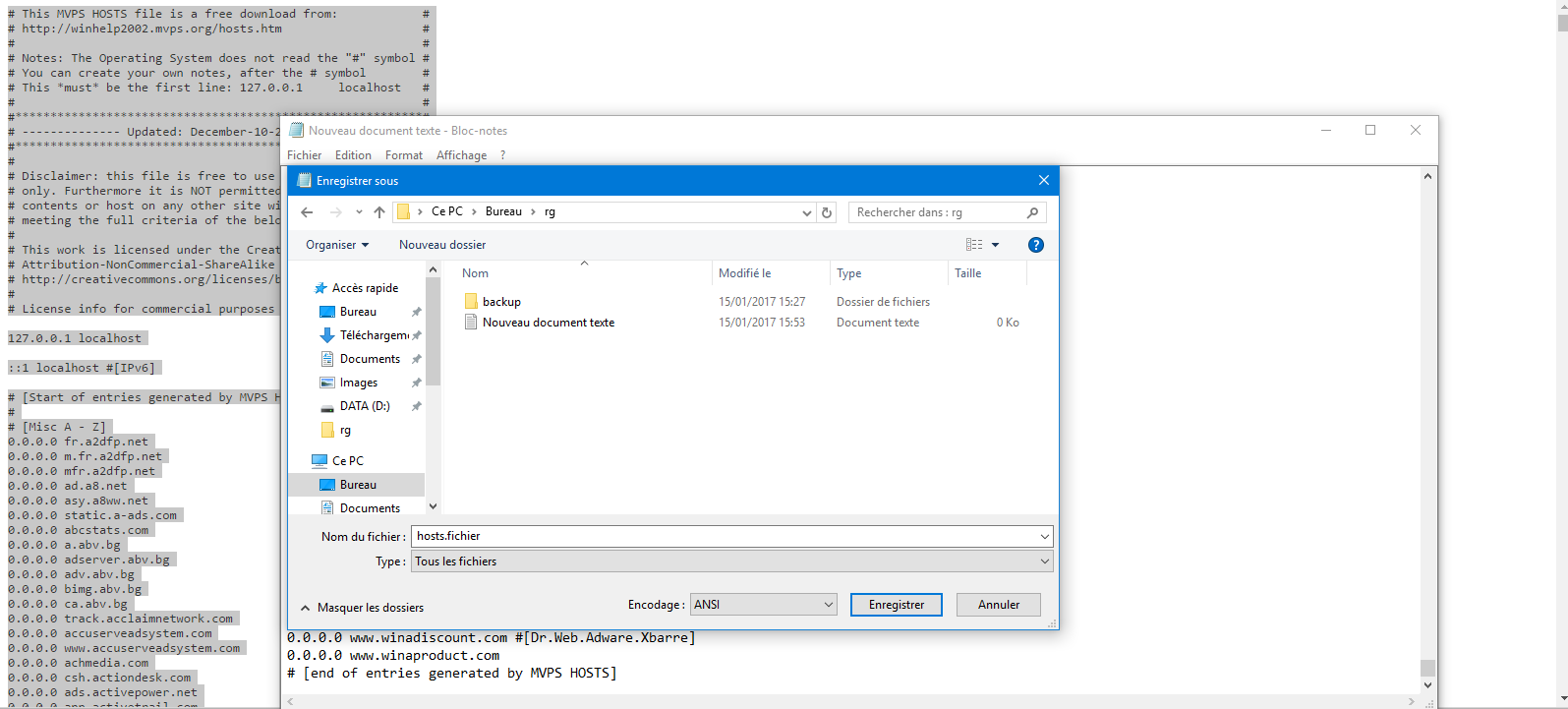

Dans votre dossier "rg", créez un nouveau fichier texte (clique droit > Nouveau > Document Texte), laissez-le nom par défaut peu importe, ouvrez-le et collez (Ctrl + V) toute la sélection que vous avez copiez de la page web.

Ensuite, cliquez sur Fichier > Enregistrer sous, dans Nom du fichier mettez "hosts.fichier" et dans Type de fichier mettez "Tous les fichiers", cliquez sur Enregistrer. Vous pouvez fermez le document texte.

Retournez dans votre dossier "rg", vous avez maintenant un dossier "backup" (qui contient le fichier hosts de base), un fichier "hosts.fichier" et le document texte que vous avez créez. Supprimez le document texte.

Ensuite faites un clique droit sur le "host.fichier" et cliquez sur Renommer, ensuite supprimez le ".fichier" pour qu'il ne vous reste plus que le "hosts", faites Entrée pour confirmer le changement, cliquez sur Oui quand le système vous demande si vous voulez vraiment modifier l'extension.

Voilà votre fichier hosts est prêt.

Avant de le mettre en place on va vérifier qu'il fonctionne bien.

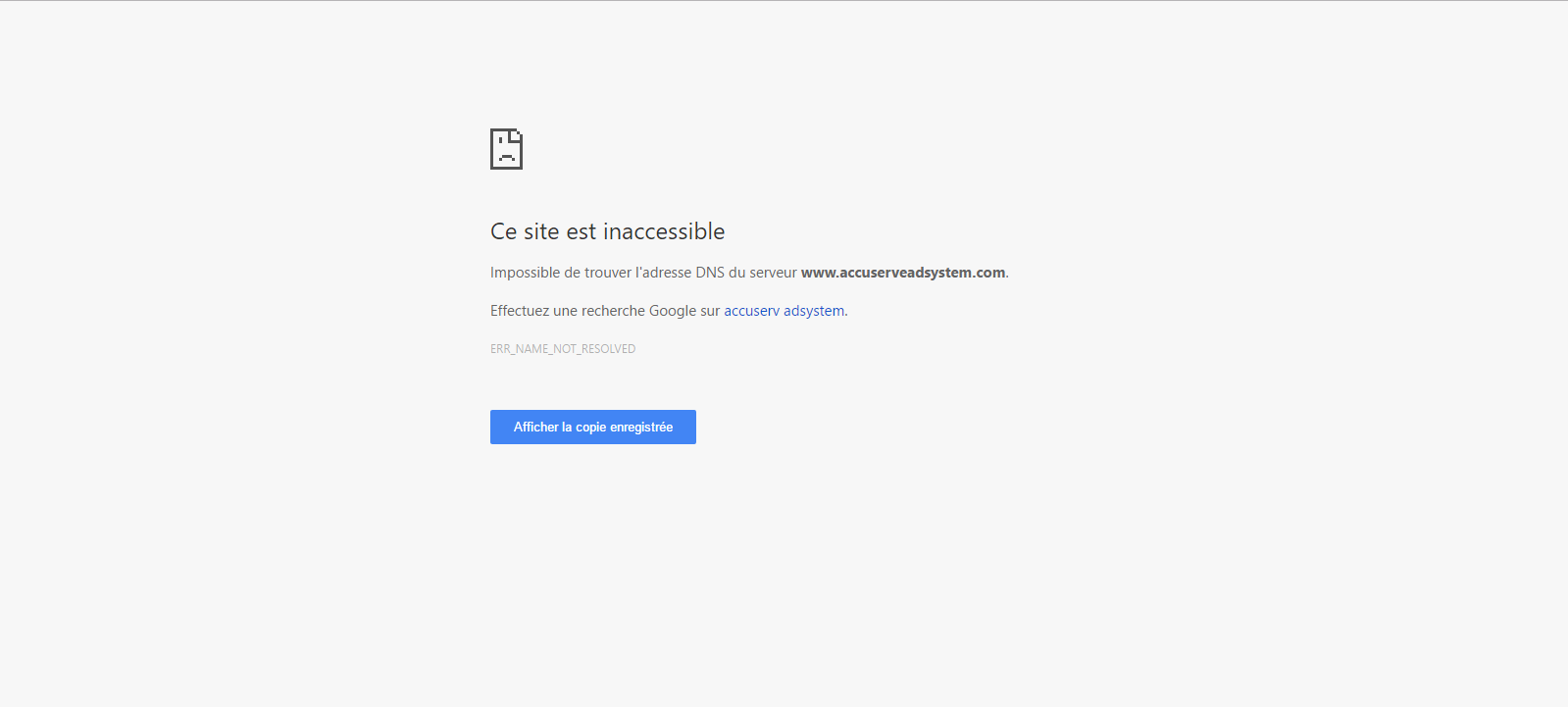

Pour cela rendez-vous sur

Déplacez maintenant votre fichier hosts que vous venez de créer dans son dossier de base soit :

ou

Faites "Continuer" quand on vous demande les droits administrateurs.

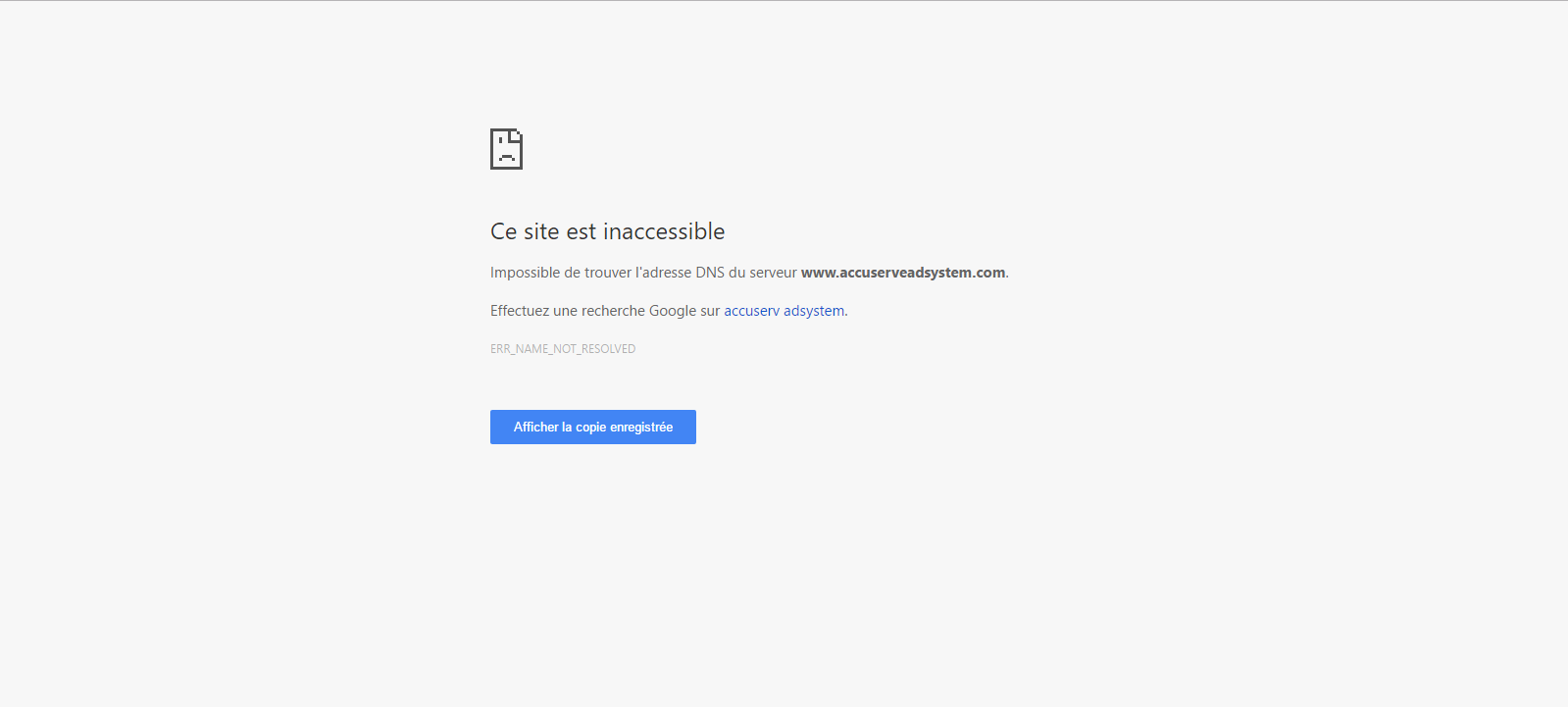

Pour vérifier que le fichier fonctionne parfaitement retournez sur la page ouverte au-préalable et actualisez-la (F5)

On constate bien que la page n'est plus accessible grâce au fichier hosts.

Vous pouvez supprimez le dossier rg qui contient tout.

Voilà, avec cette manipulation vous allez déjà vous protégez d'un bon nombre de sites malveillants, mais ce n'est pas pour autant qu'il ne faut pas être vigilant.

Les attaques par déni de service (DDOS)

Les attaques par déni de service sont très redoutés par la plupart des utilisateurs Internet. Si celui qui vous lance cette attaque correctement, il peut aller jusqu'à mettre votre routeur hors-ligne pendant plusieurs heures, dépendant de votre débit.

Comment s'en protéger ?

Pour s'en protéger, vous n'avez pas d'autre solution que de protéger votre adresse IP.

Votre adresse IP c'est ce qui va permettre de vous identifier sur Internet, c'est comme votre plaque d'immatriculation, c'est grâce à celle-ci que les pirates envoient des attaques, si ils n'ont pas votre adresse IP, vous êtes protégés.

Pour la masquer, il y a plusieurs solutions :

Introduction : Qu'est-ce que la faille humaine ?

D'après moi, la faille humaine c'est tout simplement et pour simplifier le plus possible la connerie humaine, la naïveté.

Il faut que vous sachiez quelque chose, les pirates (les hackers pour les intimes) misent 95% de leur attaque sur votre naïveté.

Les vrais hackers consacrent la plupart de leur temps à travailler leur SE (SE =

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

) et non leur programme comme la plupart peuvent le croire.Donc le SE = Social Engineering = Ingénierie Sociale en français, pour simplifier, ça va être l'art de manipuler les gens, contre leur consentement, la plupart du temps en jouant sur leurs émotions et sur leur subconscient. C'est tout un art.

Avec cet art, les hackers et les escrocs peuvent obtenir presque tout ce qu'ils veulent, de vous, mais aussi des banques et des grandes entreprises.

Pour conclure, je dirais que la faille humaine c'est la faille qui fait que tout les anti-virus, pare-feu et tous les petits logiciels censés vous protéger sont complètement inutiles.

Personnellement, je n'ai jamais eu d'anti-virus. Jamais. Pourtant je télécharge vraiment n'importe quoi, mais je ne me suis jamais fais infecté, il suffit d'être prudent.

Il faut savoir que rien ne remplacera jamais l'être humain. Quoi que, par pour l'instant en tout cas.

Vous savez, le réseau Internet c'est énorme mais c'est quelque chose de très dangereux. Je sais de quoi je parle. Alors oui bien-sûr, ça fait le bonheur de millions de personnes, ça nous divertit, ça nous permet de nous ouvrir au monde et de faire progresser notre intelligence et notre culture. Mais sachez que, si vous êtes au mauvais endroit au mauvais moment, vous pouvez vraiment avoir peur, et vous avez raison, je connais des personnes, sans blague, qui ont vu leurs vies détruites à cause d'Internet. Faites attention à ce que vous postez, suivez bien ce que je vais dire tout au long du topic, je ne suis personne, j'essaye juste de vous aider.

https://reality-gaming.fr/proxy.php?image=http%3A%2F%2Frealitygaming.fr%2Fproxy.php%3Fimage%3Dhttp%253A%252F%252Fimg15.hostingpics.net%252Fpics%252F620037divideriibyrbsrdesignsd3ejqrj.png%26hash%3D034840d3ae744cb69d0f7d33464e2418&hash=563947f4e16482795d336b7d99a5f2d9

Comment corriger cette faille ?

Honnêtement je vais pas tarder sur cette partie puisque c'est simple et clair, pour corriger comme on peut cette faille, il suffit d'être prudent.

Vous pourrez bien-sûr jamais combler complètement la faille humaine, mais vous pourrez faire en sorte de la limitée.

Si ça vous tient à cœur, vous pouvez tout à fait garder votre anti-virus

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

et votre pare-feu Windows par défaut. Ce n'est pas un problème et vous dire que cela ne vous sert absolument à rien serait faux. Ils détecteront sûrement des spywares inoffensif de temps à autre.

Gardez-les, mais ne comptez pas du tout sur ça pour vous protéger, en exploitant la faille humaine ou en cryptant leur virus, les hackers vous infecterons sans soucis.

Les programmes de désinfections peuvent être des pièges si vous comptez seulement sur des messages comme "Aucune menace détectée ".

https://reality-gaming.fr/proxy.php?image=http%3A%2F%2Frealitygaming.fr%2Fproxy.php%3Fimage%3Dhttp%253A%252F%252Fimg15.hostingpics.net%252Fpics%252F620037divideriibyrbsrdesignsd3ejqrj.png%26hash%3D034840d3ae744cb69d0f7d33464e2418&hash=563947f4e16482795d336b7d99a5f2d9

Comment éviter de tomber dans le piège ?

Dans cette partie je vais vous expliquer comment vous protéger et comment ne pas tomber dans le piège des différentes menaces citées ci-dessous.

C'est une liste non-exhaustive bien-sûr, je cite les menaces les plus fréquentes. Comptez toujours sur votre prudence avant tout.

Le phishing / spamming

Tout d'abord je vais vous définir les termes de phishing et de spamming pour ceux qui ne connaissent pas.

Le phishing ou l’hameçonnage en français, d'après

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

, c'est une technique utilisée par les fraudeurs et par les pirates afin d'usurper des identités. La technique consiste à faire croire à des particuliers (comme vous et moi), à des banques, à des entreprises, etc... qu'ils s'adressent à des personnes de confiance.En gros, le phishing c'est se faire passer pour quelque chose / quelqu'un (le plus souvent une grande entreprise) afin d'obtenir des informations des particuliers : informations d'identités, informations bancaires, mot de passe, etc...

La plupart du temps le phishing c'est simplement une page web copié à la lettre d'un site connu, que les pirates vont héberger sur internet, l'envoyer à des particuliers afin qu'ils croient que c'est le vrai site de la vraie société, et qu'ils rentrent leurs informations sans se douter de rien.

Exemple : Un pirate va par exemple se rendre sur le célèbre réseau social Facebook, copié le code source de la page de connexion, pour le retranscrire dans une autre page qu'il va héberger sur Internet. Il va ensuite le lien de sa page de phishing de Facebook à un particulier en jouant avec son SE (voir plus haut) afin que celui-ci se connecte dessus avec ses identifiants. Au lieu de se connecter sur Facebook, le particulier sera redirigé vers une page web définie par le hacker (par exemple le vrai Facebook), le hacker va enfin récupérer les identifiants et va pouvoir se connecté à son compte sans problème. Il pourra ensuite faire ce qu'il a à faire, je vais pas détaillé cette partie, aucune utilité.

Le spamming, d'après

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

, c'est une communication électronique non sollicitée, en premier lieu via email. Il s'agit en général d'envois en grande quantité effectués à des fins publicitaires.Pour résumé ça va être un pirate qui va envoyer un email contenant la plupart du temps une page de phishing (voilà pourquoi j'ai rassembler les deux) à une liste d'email, achetée, trouvée ou faite lui-même, en se faisant également passer pour quelqu'un de confiance et en jouant sur son SE.

ATTENTION : Les hackers peuvent spoofer leur email, c'est-à-dire qu'ils vont pouvoir par exemple vous envoyé un email avec "abc @ hotmail .com" et vous verrez un message de "service @ paypal .fr ", ils peuvent absolument tout mettre, inclus les .gouv et les banques, donc faites très attention.

Exemple de spamming et phishing associé : Un pirate va faire un mail en se faisant passé par un service de Paypal par exemple : "service @ paypal .fr" et va créer un mail en expliquant que le compte du particulier visé a été bloqué, et qu'ils ont besoins d'ajouter une carte bancaire pour le débloquer, pour cela il va ajouter des cases toutes faites dans l'email avec les informations bancaires, que le hacker va évidemment recevoir, il peut également redirigé vers une page de connexion Paypal de phishing, le hacker récupérera les identifiants et pourra se connecter sur le compte associé.

Alors, oui, c'est assez voyant et il faut être assez naïf pour tomber dans le piège, mais je vous assure que sur une liste de 20.000 emails, le hacker aura des réussites.

Comment s'en protéger ?

Pour se protéger du phishing ce n'est pas compliqué, vérifiez chaque barre d'adresse (URL) une fois que vous êtes sur un site, si ce n'est pas la même URL que le site de base c'est que vous êtes tombé sur une page de phishing.

Vérifiez également que la mention "https" et non "http" soit bien présente avant l'adresse de votre site.

Pour se protéger du spamming, il n'y a rien à faire contre les email spoofées, vous pouvez tout de même faire un filtrage strict dans votre boîte mail. Le seul conseil que je vous donne c'est de rester vigilant, très vigilant.

Au passage, aucune banque ne vous enverra un lien par email, aucune. Si vous avez une banque qui vous envoie un mail avec un lien dedans, c'est du phishing. Ne laissez également pas vos adresse mail en "public" sur les réseaux sociaux afin d'éviter un maximum d'être dans leurs listes.

Les mots de passe

Ahlahlah... Les mots de passe.

Je vais ici vous donner quelques conseils pour ne pas vous faire volez vos comptes, vos mots de passe réseaux, etc...

Tout d'abord je vais vous donnez les 5 techniques que les hackers utilisent le plus pour découvrir les mots de passe :

1. ILS LE DEVINENT

Oui. Ça parait bête mais les hackers amateurs comme expérimentés, commence par essayer de deviner un mot de passe quand ils ont une cible précise. De plus, lorsqu'ils échouent, ils ont souvent une aide "indication de mot de passe" qui est la plupart du temps une question que la victime à définit à la création de son compte.

2. Le bruteforce

Cette technique consiste à tester une par une toute les combinaisons possible. Bien-sûr tout cela est automatisé grâce à des programmes. L'avantage de cette technique est qu'elle marche à 100%, elle marchera toujours quoi qu'il arrive. Et malheureusement de mieux en mieux avec l'évolution des processeurs qui permettront des dizaines de milliers de combinaisons par seconde. L'inconvénient de cette technique est que si votre mot de passe est bien fondé, cela prendra des millions d'années au hacker, autrement dire, il ne pourra pas utiliser cette technique.

3. Le phishing

Je vous en ai parlé au-dessus, les hackers utilise cette technique pour récupérer les mots de passe grâce à des sites clonés.

4. Le SE

La technique la plus populaire. Le hacker VOUS DEMANDE votre mot de passe. Il utilise son SE pour manipuler la victime en jouant sur ses émotions afin de récupérer le mot de passe.

5. Les malwares

J'en parle en-dessous. Les stealers sont des petits programmes qui, une fois infectés dans votre ordinateur, vont récupérés tous les mots de passe présents dans vos cookies. Il y a également les keyloggers, les RATs et plusieurs autres malwares qui permettent aux hackers de récupérer les mots de passe.

Comment s'en protéger ?

1. Faites très attention à ce que vous télécharger sur le web.

2. Faites des mots de passe COMPLEXE :

Au moins : 1 majuscule, 1 nombre et 1 caractère spécial, 8 caractères au total.

Je vous conseil d'utiliser

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

pour estimer en combien de temps un cracker peut cracker votre mot de passe.Par exemple je vais mettre comme mot de passe : RealityGaming12*!

Un mot de passe qui contient 17 caractères dont 2 majuscules, 2 nombres et 2 caractères spéciaux.

Un ordinateur mettrai environ 93 trillons d'années pour décrypter ce mot de passe, autrement dire que c'est injouable.

Alors que si j'aurais simplement mis : RgFr12*!

Le mot de passe aurait été cracké en une vingtaine de minutes.

3. Soyez prudent. Ne faites pas confiance à n'importe qui. Et même vos contacts, assurez-vous que ce soit bien à eux que vous vous adressez et qu'ils n'ont pas de mauvaises intentions.

Les fichiers malveillants

Dans cette partie je vais vous expliqué au mieux comment les hackers récupèrent les fichiers malveillants grâce aux fichiers malveillants.

Il existe plusieurs types de fichiers malveillants et je vais vous détailler les plus populaires.

______________________________

Les virus

Un virus est un fichier qui a pour but de se propager automatiquement en s'injectant dans les logiciels que vous utilisez au quotidien (navigateurs, programmes de nettoyage, etc...). C'est, la plupart du temps, un programme malveillant qui va se propager de fichier en fichier sur votre ordinateur.

______________________________

Les vers

Un ver, worm en anglais, est un fichier malveillant qui a pour but de se propager sur les réseaux informatiques : les réseaux locaux ou Internet par exemple.

______________________________

Les spywares

Un spyware, un logiciel espion, est un type de programme malveillant qui a pour but d'enregistrer vos activités sur le net avec, si possible, vos coordonnés afin de les envoyer à des sociétés ou à des particuliers qui va la plupart du temps utiliser ces informations à des buts commerciaux.

______________________________

Les chevaux de Troie

Un cheval de Troie est un programme malveillant qui se cache dans un autre programme tout à fait correct, le hacker va fusionner un programme (comme par exemple, et d'ailleurs souvent, un c r a c k de logiciel sur un site de torrents) et fusionner son fichier malveillant avec, pour que celui-ci s’exécute invisiblement une fois le programme de base lancé.

______________________________

Les keyloggers

Un keylogger est tout simplement un programme malveillant qui va enregistré toutes les frappes de votre clavier sur l'ordinateur infecté, pour les envoyés au créateur de ce programme pour, souvent, récupérer les identifiants des sites intéressants et voler son identité.

______________________________

Les stealers

Un stealer est un logiciel malveillant qui a pour objectif de récupérer tous vos mots de passe enregistrés dans les cookies de vos différents navigateurs.

______________________________

Les autres

Il existe des dizaines de types de logiciel malveillant, je vous ai cité ci-dessus les plus populaires et les plus utilisés, en général, la méthode pour se protéger de ces programmes malveillants ne diffère pas.

Comment s'en protéger ?

Voilà la partie la plus intéressante.

Comment se protéger de ces différentes menaces ?

Pour commencer, je vous dirais d'être prudent, comme tout au long de mon topic, c'est la clé de tout, soyez prudent sur Internet, faites très attention aux fichiers que vous téléchargez et aux sites web que vous visitez.

Ensuite, contrairement à ce que je vous ai dit au début, je vous conseil, si vous n'êtes pas trop calé niveau sécurité informatique et que vous avez déjà été piraté, de quand même installer un anti-virus et un pare-feu.

Comme anti-virus gratuit je vous conseil

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

et

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

qui, dans l'ensemble, sont deux très bons anti-virus pour des versions gratuites.Comme pare-feu je vous conseil d'installer

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

qui fait très bien son travail.Avoir un anti-virus et un pare-feu vous permettra déjà d'empêcher un bon nombre de programme de vous infecter.

Ensuite je vous conseil d'utiliser

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

qui est un très bon outil pour filtrer les fichiers que vous téléchargez et les pages web que vous visitez. Je vous conseil également de faire un scan rapide une fois par semaine avec ce programme.Lorsque vous téléchargez un fichier dont vous avez absolument besoin mais qui vous paraît un peu louche, je vous conseil de lancez ce fichier sous sandbox avec

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

par exemple, ou de le lancer sous une machine-virtuelle avec

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

par exemple (créez une machine virtuelle avec l'ISO de Windows 7 par exemple).Pour se protéger des keyloggers je vous conseil d'utiliser

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

qui va se charger de crypter chaque appui sur votre clavier.Vous pouvez aussi utiliser

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

et/ou

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

pour nettoyer les spywares présents sur votre PC.Je vous conseil également de garder sans cesse votre système d'exploitation et vos programmes à jour, ça permet de corriger des failles automatiquement.

Je vous conseil aussi de fortement regarder l'intégralité du topic, ci-dessous je vais vous donner quelques programmes utiles pour la sécurité et le nettoyage de vos machines. Je vais également vous donnez quelques topics de RealityGaming à absolument lire.

Les sites web malveillants

Il existe un nombre incalculable de site web malveillant et dangereux pour vous et votre ordinateur.

Dans la catégorie des sites web malveillants on retrouve évidemment énorme de pages phishing (expliqué ci-dessus), de sites qui utilisent des faux avis pour faire monter leur estime auprès des lecteurs, de sites promettant des choses totalement infaisable (pirater des comptes Facebook entre autres).

Comment s'en protéger ?

Pour se protéger de tous ces sites web malfaisants nous allons principalement utiliser le fichier host de windows.

Vous pouvez également utiliser la protection internet de

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

.Donc, c'est quoi le fichier host de windows ?

Enfaite, le fichier host c'est un fichier qui est présent sur tous les ordinateurs du monde, quel que soit votre système d'exploitation. Ce fichier a pour but d'associer les adresses IP à des noms de domaines sur le réseau Internet. Dans notre cas, le fichier va nous servir à bloquer des sites Internet pour vous évitez de vous faire piéger.

Donc je vais vous faire un mini tutoriel pour bloquer la plupart des sites web malveillants :

Donc pour commencer on va créer un dossier sur le bureau exprès pour notre tutoriel que vous nommez quand vous voulez, dans mon cas "rg", dans ce dossier créez un autre dossier nommé "backup".

Ensuite nous allons cherchez notre fichier host de base, donc pour moi, sur windows, nous allons nous rendre ici :

Code:

C:\Windows\System32\drivers\etcPour les utilisateurs de Linux ici :

Code:

/etcDans ce dossier vous allez trouver un fichier "hosts" copiez-le et collez-le dans le dossier "backup" que vous venez de créer. Supprimez ensuite le fichier "hosts" que vous venez de copier (et non celui que vous venez de coller dans le dossier "backup" !)

Ce sera votre fichier de récupération au cas où la manipulation échoue.

Ensuite rendez-vous sur

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

et faites un Ctrl + A pour sélectionner l'ensemble de la page web.Ensuite faites un copier (Ctrl + C) pour copier l'ensemble de la sélection.

Dans votre dossier "rg", créez un nouveau fichier texte (clique droit > Nouveau > Document Texte), laissez-le nom par défaut peu importe, ouvrez-le et collez (Ctrl + V) toute la sélection que vous avez copiez de la page web.

Ensuite, cliquez sur Fichier > Enregistrer sous, dans Nom du fichier mettez "hosts.fichier" et dans Type de fichier mettez "Tous les fichiers", cliquez sur Enregistrer. Vous pouvez fermez le document texte.

Retournez dans votre dossier "rg", vous avez maintenant un dossier "backup" (qui contient le fichier hosts de base), un fichier "hosts.fichier" et le document texte que vous avez créez. Supprimez le document texte.

Ensuite faites un clique droit sur le "host.fichier" et cliquez sur Renommer, ensuite supprimez le ".fichier" pour qu'il ne vous reste plus que le "hosts", faites Entrée pour confirmer le changement, cliquez sur Oui quand le système vous demande si vous voulez vraiment modifier l'extension.

Voilà votre fichier hosts est prêt.

Avant de le mettre en place on va vérifier qu'il fonctionne bien.

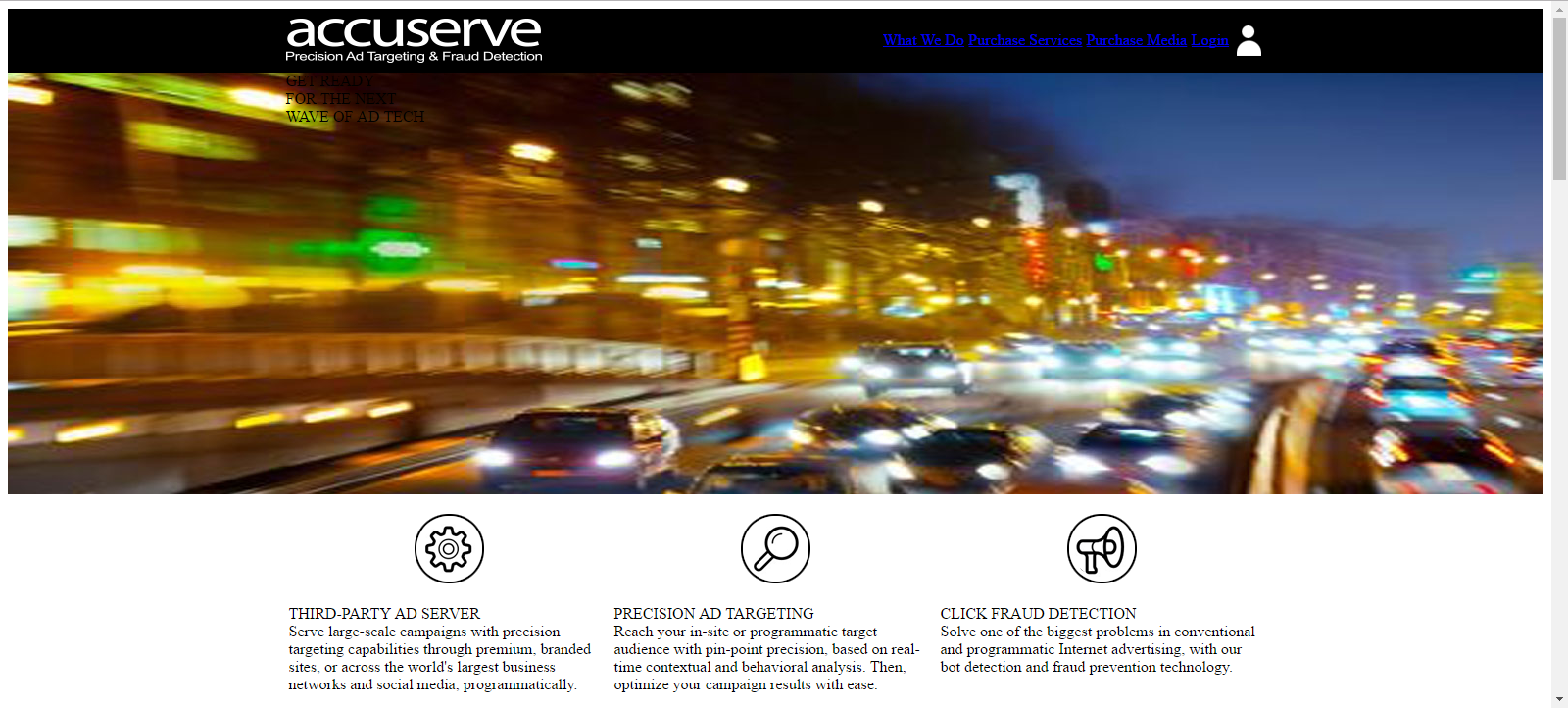

Pour cela rendez-vous sur

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

, normalement on y a bien accès, on s'en fou du contenu, laissez la page ouverte.

Déplacez maintenant votre fichier hosts que vous venez de créer dans son dossier de base soit :

Code:

C:\Windows\System32\drivers\etc

Code:

/etcFaites "Continuer" quand on vous demande les droits administrateurs.

Pour vérifier que le fichier fonctionne parfaitement retournez sur la page ouverte au-préalable et actualisez-la (F5)

On constate bien que la page n'est plus accessible grâce au fichier hosts.

Vous pouvez supprimez le dossier rg qui contient tout.

Voilà, avec cette manipulation vous allez déjà vous protégez d'un bon nombre de sites malveillants, mais ce n'est pas pour autant qu'il ne faut pas être vigilant.

Les attaques par déni de service (DDOS)

Les attaques par déni de service sont très redoutés par la plupart des utilisateurs Internet. Si celui qui vous lance cette attaque correctement, il peut aller jusqu'à mettre votre routeur hors-ligne pendant plusieurs heures, dépendant de votre débit.

Comment s'en protéger ?

Pour s'en protéger, vous n'avez pas d'autre solution que de protéger votre adresse IP.

Votre adresse IP c'est ce qui va permettre de vous identifier sur Internet, c'est comme votre plaque d'immatriculation, c'est grâce à celle-ci que les pirates envoient des attaques, si ils n'ont pas votre adresse IP, vous êtes protégés.

Pour la masquer, il y a plusieurs solutions :

- Utiliser un VPN, je vous conseilVous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.en VPN gratuit

- Utiliser un proxy, voici uneVous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

- UtiliserVous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

Voilà, c'est très court et je ne vais pas entrer dans les détails quand je ferais très prochainement un guide ultime sur l'anonymat.

L'anonymat est pour moi, l'une des choses les plus importantes dans la sécurité informatique.

https://reality-gaming.fr/proxy.php?image=http%3A%2F%2Frealitygaming.fr%2Fproxy.php%3Fimage%3Dhttp%253A%252F%252Fimg15.hostingpics.net%252Fpics%252F620037divideriibyrbsrdesignsd3ejqrj.png%26hash%3D034840d3ae744cb69d0f7d33464e2418&hash=563947f4e16482795d336b7d99a5f2d9

Quelques programmes conseillés

Hormis les programmes cités tout au long du topic, je vais vous conseillés quelques programmes utiles à avoir pour protéger votre sécurité informatique :

- Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici., un anti-malwares assez performant.

- Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.pour protéger vos clés USB

- Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.pour crypter vos fichiers / dossiers / disques afin de protéger vos données

- Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.pour nettoyer votre ordinateurs des fichiers malveillants

Il en existe encore des centaines et des centaines, mais pour moi, ce que je vous ai cité sont les plus efficaces.

https://reality-gaming.fr/proxy.php?image=http%3A%2F%2Frealitygaming.fr%2Fproxy.php%3Fimage%3Dhttp%253A%252F%252Fimg15.hostingpics.net%252Fpics%252F620037divideriibyrbsrdesignsd3ejqrj.png%26hash%3D034840d3ae744cb69d0f7d33464e2418&hash=563947f4e16482795d336b7d99a5f2d9

Les topics à lire

Voici les topics hors-premium que je vous conseil vivement d'aller lire :

Ce topic, celui-là, puis enfin celui-là.

https://reality-gaming.fr/proxy.php?image=http%3A%2F%2Frealitygaming.fr%2Fproxy.php%3Fimage%3Dhttp%253A%252F%252Fimg15.hostingpics.net%252Fpics%252F620037divideriibyrbsrdesignsd3ejqrj.png%26hash%3D034840d3ae744cb69d0f7d33464e2418&hash=563947f4e16482795d336b7d99a5f2d9

Avant de finir le topic, je voulais vraiment vraiment remercier les administrateurs @Fabien , @Snake's , @JB , @DEVR0 ainsi que tous les modérateurs, tous les assistants, les teams du forum qui font vivre celui-ci, les membres qui participent au partage chaque jours et ceux qui s'en servent.

Merci à tous !

Comme vous vous en doutez, j'ai mis énormément de temps (et je pèse mes mots) pour écrire ce topic, j'aimerais juste connaître vos avis, donnez-moi vos avis en commentaires, les choses positives et négatives, n'hésitez pas !

Si vous avez des questions je suis évidemment là pour y répondre, en commentaire ou en message privé.

Mes sources principales sont : en grande partie mon expérience et mes connaissances,

Passez tous une excellente soirée !

https://reality-gaming.fr/proxy.php?image=http%3A%2F%2Frealitygaming.fr%2Fproxy.php%3Fimage%3Dhttp%253A%252F%252Fimg15.hostingpics.net%252Fpics%252F620037divideriibyrbsrdesignsd3ejqrj.png%26hash%3D034840d3ae744cb69d0f7d33464e2418&hash=563947f4e16482795d336b7d99a5f2d9

Les topics à lire

Voici les topics hors-premium que je vous conseil vivement d'aller lire :

Ce topic, celui-là, puis enfin celui-là.

https://reality-gaming.fr/proxy.php?image=http%3A%2F%2Frealitygaming.fr%2Fproxy.php%3Fimage%3Dhttp%253A%252F%252Fimg15.hostingpics.net%252Fpics%252F620037divideriibyrbsrdesignsd3ejqrj.png%26hash%3D034840d3ae744cb69d0f7d33464e2418&hash=563947f4e16482795d336b7d99a5f2d9

Avant de finir le topic, je voulais vraiment vraiment remercier les administrateurs @Fabien , @Snake's , @JB , @DEVR0 ainsi que tous les modérateurs, tous les assistants, les teams du forum qui font vivre celui-ci, les membres qui participent au partage chaque jours et ceux qui s'en servent.

Merci à tous !

Comme vous vous en doutez, j'ai mis énormément de temps (et je pèse mes mots) pour écrire ce topic, j'aimerais juste connaître vos avis, donnez-moi vos avis en commentaires, les choses positives et négatives, n'hésitez pas !

Si vous avez des questions je suis évidemment là pour y répondre, en commentaire ou en message privé.

Mes sources principales sont : en grande partie mon expérience et mes connaissances,

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

et

Vous devez être inscrit pour voir les liens ! Inscrivez-vous ou connectez-vous ici.

.Passez tous une excellente soirée !

ToziiKz

Fichiers joints

Dernière édition: